Prendiamo visione delle buone pratiche di cybersecurity di base per i dipendenti delle PP.AA pubblicate dall’Agenzia per la Cybersicurezza Nazionale

Sebbene il Documento sia rivolto alle Pubbliche Amministrazioni, Il documento lo trovate in calce a questo articolo.

Parlare di sicurezza informatica, non ci stancheremo mai di dirlo, non è mai abbastanza. Le minacce che incombono sulle tecnologie corrono a pari passo con noi, mettendo a rischio chiunque tocchi il mondo digitale, persone comuni, aziende e imprese, ma anche ospedali, scuole e gli enti pubblici.

E la Pubblica Amministrazione? Sa veramente come difendersi e come difendere le informazioni che ha in mano? La P.A. sta facendo il possibile al fine di mantenere integri i nostri dati o i dati di coloro a cui dovremmo garantire sicurezza?

Molto spesso non si è nemmeno a conoscenza di quali rischi si corrono e, diciamocelo, non conoscere l’arma della quale si può essere vittima non fa altro che allontanare, di fatto, il concetto di “protezione”. Si fa mai un’analisi/ un esame di coscienza sullo stato dell’organizzazione? Ci si pone mai qualche domanda del tipo: “Abbiamo le conoscenze necessarie sul phishing?” “Sui ransomware?” “Conosciamo veramente cosa è in grado di fare l’intelligenza artificiale (AI)? “Siamo sempre certi di come e dove inseriamo le nostre credenziali?”

STATISTICHE

Come si può comprendere dalla Relazione annuale al Parlamento 2024 dell’ACN (Agenzia Cybersicurezza Nazionale), in tale anno sono stati rilevati 756 attacchi informatici mirati alle Pubbliche Amministrazioni, e il successo di più del 50% di questi è stato causato da errori umani. Inoltre, è stato riscontrato che negli ultimi anni c’è stato un incremento di attacchi informatici che mirano alle Pubbliche Amministrazioni. Parliamo del 20% degli attacchi: quindi no, ad oggi, non c’è la conoscenza necessaria.

ANELLO DEBOLE

Il problema più grande è quando, per colpa nostra, vengono coinvolte altre persone: si pensi alle scuole, agli ospedali, ai Comuni… Basta un solo dispositivo compromesso e possono essere rubate centinaia di cartelle cliniche, pagelle, carte d’identità. Ma ricordiamoci che non esiste solo il furto, esiste anche il ricatto.

Quando in maniera inconsapevole tramite messaggi di posta elettronica o utilizzo di dispositivi USB esterni apriamo le porte a infezioni malevoli che bloccano tutte le informazioni all’interno del nostro dispositivo richiedendoci poi una somma di denaro per riavere i nostri dati, inconsciamente pensiamo che basta aprire il portafoglio, ecco, qui ci si sbaglia di grosso.

Non si tratta di casi rari: basti pensare all’attacco ransomware del 23 ottobre 2023, che ha colpito l’Azienda Ospedaliera Universitaria Integrata di Verona (https://www.cybersecurity360.it/news/in-ospedale-solo-per-urgenze-laoui-di-verona-sotto-attacco-hacker-per-ora-nessuna-rivendicazione/). In quell’occasione, l’intera struttura è rimasta bloccata per ore, causando disagi enormi.

Ma ciò che dovrebbe preoccupare ancora di più è la reale motivazione dietro questi attacchi mirati alle PA: non si tratta solo di un’interruzione dei servizi, bensì di un vero e proprio traffico di dati.

Una volta sottratti, i dati non restano più sotto il nostro controllo: vengono venduti nel dark web al miglior offerente. E non si tratta di cifre irrisorie: una singola cartella clinica può raggiungere un valore di mercato di circa 2.000 dollari. Un prezzo altissimo, non solo in termini economici, ma soprattutto in termini di responsabilità, sicurezza e dignità delle persone coinvolte

Sussiste un’altra piccola prevenzione che è buona norma attuare e, soprattutto, molto ignorata che con un esempio, forse vi apparirà più chiara: il vostro capo vi ha telefonato, vi chiede di inviare una mail di cui vi siete dimenticati ma voi vi trovate fuori casa senza Internet… ed ecco che il primo pensiero è quello di collegarvi alla rete Wi-Fi del primo bar che trovate.

ASSOLUTAMENTE NO: se si vuole preservare in maniera sicura il contenuto del nostro dispositivo, non si deve assolutamente accedere a reti pubblicamente aperte. E’ possibile (e quindi non è nulla la probabilità) che un malintenzionato sia connesso alla stessa rete, e ciò comporterebbe per lui un facile accesso ai nostri dati in quanto, se connesso alla stessa rete, può riuscire ad entrare nel dispositivo collegato alla medesima.

L’unica situazione che ci preserva dal pericolo sarebbe possedere sul nostro dispositivo una soluzione che ci permette di creare una rete virtuale protetta (VPN) al fine di far transitare in modalità sicura le informazioni destinate al nostro capo. In assenza di quest’ultima, dovremmo attendere di trovarci in un posto con una rete sicura e fidata.

Purtroppo, siamo noi a concedere lo scacco matto all’attaccante. Quindi, come indicato anche da ACN, comprendiamo che il punto più debole di un sistema informatico si trova tra la tastiera e la sedia (vale lo stesso se si è sul divano), ma può essere anche il primo e più importante punto di difesa.

Si può imparare a non commettere errori che poi possono rivelarsi fatali che, comunque, non sono solo i rischi sopra citati. Di fatto, oltre al rischio di aprire le porte a soluzioni malevoli che comportino divulgazione/blocco/furto dei dati, sussiste anche un rischio legale che siamo certi di non voler conoscere. Dover essere inseguiti da una sanzione amministrativa per non aver attuato alcune semplici prassi non è un’esperienza da provare.

Buona condotta in caso di dubbi o errori commessi è quella di fermarsi e consultare sempre i nostri responsabili o addetti alla sicurezza informatica più vicini, in modo da intervenire tempestivamente mitigando gli effetti dannosi.

Supponiamo, per esempio, di aver dovuto svolgere un lavoro fuori sede e di aver avuto con noi un dispositivo portatile. Tornando in ufficio ci rendiamo conto di non avere più il dispositivo con noi. Una situazione simile va sempre comunicata: ci sono ancora buone possibilità di poter porre rimedio alla situazione, o almeno in buona parte cercando di mitigare la perdita e possibile accesso alle informazioni contenute sui dispositivi smarriti.

Inoltre, se vogliamo richiamare principi morali, sarebbe anche di un gesto responsabile, valore che non dobbiamo abbandonare.

PROTEZIONE DELL’IDENTITÀ E DEGLI ACCESSI

Bisogna considerare i nostri dati come se fossero ciò che di più prezioso abbiamo nella nostra dimora. Quello che teniamo nella nostra casa lo proteggiamo con una buona porta blindata, una buona serratura, magari anche con un cane da guardia e un impianto d’allarme. Le stesse pratiche le dobbiamo attuare per la dimora dei nostri dati: la credenziale è la nostra serratura. Più è sicura, più proteggiamo ciò che è all’interno È infatti buona norma utilizzare password complesse e diverse l’una dall’altra, per ridurre il rischio che un eventuale furto di credenziali comprometta più account contemporaneamente. A casa sicuramente abbiamo porte diverse con serrature e chiavi diverse. Ma non basta nemmeno questo: le password sono utili ma non sufficienti, bisogna quindi pensare e implementare altri sistemi di sicurezza.

Così come per la nostra casa non ci siamo fermati alla sola serratura ma ci siamo spinti verso le telecamere di sicurezza, abbiamo acquistato anche un cane da guardia… allo stesso modo, per una sola dimora di dati si possono implementare più protezioni, attivando un sistema di doppia autentificazione con un codice supplementare (OTP) da aggiungere alla password che magari giunga su un canale diverso della mail, sms o adottare soluzioni di autentificazione appropriate offerte da vendor di mercato che prevedono autentificazione a multi fattore (MFA). Questo permetterebbe di irrobustire l’accesso ai sistemi informatici e di conseguenza prevenire un potenziale attacco. Ora, immaginate che si tratti di un dispositivo connesso all’intero sistema informatico di un ipotetico ospedale: la sua compromissione non sarebbe solo irreversibile, ma metterebbe anche a rischio documenti sensibili dei pazienti.

Si tratterebbe di dati di cui avremmo dovuto essere responsabili. Allo stesso tempo la compromissione di tali dati potrebbe metterebbe a rischio la vita dei pazienti.

Una disattenzione di questo tipo non compromette solo chi la compie, ma coinvolge anche persone del tutto estranee, con gravi conseguenze etiche, legali e anche potenzialmente fisiche.

Questo è ciò che in termini informatici chiamiamo MFA.

Per rimanere all’interno della stessa analogia, si pensi sempre alla porta di casa: sfido chiunque ad andare al panificio ed essere tranquillo avendo lasciato la porta di casa aperta. A volte bastano pochi secondi e il momento sbagliato.

Allo stesso modo non dobbiamo sentirci tranquilli nel lasciare il dispositivo della nostra postazione di lavoro incustodito, senza averlo prima bloccato.

Se ci si dovesse trovare nella situazione in cui, per i corridoi della nostra organizzazione, si aggira una persona non autorizzata, che potrebbe avere delle intenzioni poco raccomandabili, e con questa nostra dimenticanza potremmo avergli facilitato la strada per il suo obiettivo.

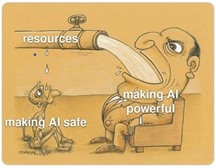

AI – Artificial Intelligence

Incombe però un altro nemico ai nostri giorni: l’intelligenza artificiale. Purtroppo, siamo così accecati dalla sua formidabile potenza e utilità che dimentichiamo di pensare a quali danni potrebbe mai causare.

Nel momento in cui viene caricato un documento o un’informazione sensibile su una piattaforma AI, è l’esatto analogo di lasciare il nostro telefonino nell’autobus: abbiamo il 50% di possibilità di avere ancora tutti i dati personali integri e l’altro 50% che siano finiti nelle mani sbagliate, avendo compromesso la totale integrità di tutto il suo contenuto. Ecco perché, come citato anche dal Vademecum dell’ACN, possibilmente si dovrebbe evitare di inserire dati e documenti sensibili nelle piattaforme AI.

L’intelligenza artificiale può essere inoltre usata a vantaggio di un malintenzionato: non dobbiamo ignorare gli attacchi informatici che sfruttano quest’ultima.

Prendiamo, ad esempio, un episodio accaduto nel marzo 2019 (https://gizmodo.com/scammer-successfully-deepfaked-ceos-voice-to-fool-under-1837835066?utm_source=chatgpt.com): l’amministratore delegato di un’azienda energetica nel Regno Unito ha ricevuto tre telefonate in cui un truffatore impersonava il CEO della casa madre tedesca, chiedendo il trasferimento urgente di una somma di denaro.

Come è stata riprodotta una voce tanto convincente, con un perfetto accento tedesco, e una motivazione altrettanto credibile per giustificare la richiesta? Appunto, con l’AI. La prudenza non deve essere mai troppa. Non agiamo d’impulso e non affrettiamoci nel prendere decisioni prima di aver fatto opportune e sempre necessarie verifiche.

DISPOSITIVO

Ma non è finita qua: c’è anche la parte hardware. Una semplice pennetta USB può essere fatale: finché non ne apriamo il contenuto, quest’ultimo rimarrà ignoto. Chi garantisce l’assenza di un malware o di un virus che comprometterà i nostri sistemi? Purtroppo, nessuno. Motivo per cui la scelta più semplice è non collegare se non si ha la certezza di ciò che contiene.

Per lo stesso motivo, i dispositivi da utilizzare nel nostro ambiente di lavoro devono essere solo ed esclusivamente quelli che fanno parte della dotazione ufficiale. Quindi, comprendiamo bene che non parliamo solo di pennette USB, ma risulterà efficace non connettere alcun dispositivo che sia al di fuori dall’approvazione della nostra Organizzazione.

Questo ragionamento, però, non vale solo per dispositivi esterni nel luogo di lavoro, ma deve essere considerato anche quanto gli stessi dispositivi di lavoro sono utilizzati all’esterno dell’organizzazione, in luoghi o locali estranei all’organizzazione come bar, ristorante, mezzi di trasporto e quant’altro. Non curarci della possibile compromissione di riservatezza fa esporre la nostra organizzazione e noi stessi a potenziali rischi di accesso non autorizzato.

Lo stesso dubbio applichiamolo anche quando decidiamo di scaricare un’applicazione, un file, un allegato o anche cliccare su un link… Nessuno ci dà la garanzia di cosa effettivamente possa contenere. Ecco perché rimarrà sempre buona pratica assicurarci che la fonte sia affidabile. Se si vuole optare per una via ancor più semplificata, chiediamo al nostro responsabile prima di condurre un’azione della quale siamo poco certi. Se abbiamo il minimo dubbio, non rischiamo.

Proprio per comprendere le possibili conseguenze di un comportamento incauto, basti pensare all’attacco avvenuto nel marzo 2025 ai danni dell’Università di Padova (https://cert-agid.gov.it/news/campagna-di-phishing-mirata-a-unipd-circa-200-credenziali-compromesse/). In quell’occasione è stata messa in atto una sofisticata campagna di phishing mirata, in cui gli attaccanti hanno impersonato l’ateneo tramite la creazione di pagine di login contraffatte, perfettamente identiche a quelle ufficiali.

L’obiettivo era chiaro: sottrarre le credenziali di accesso. Una volta inserite su queste pagine false, le credenziali venivano immediatamente acquisite dai cybercriminali, consentendo loro di accedere liberamente agli account delle vittime. Il bilancio è stato significativo: ben 190 account tra studenti e personale universitario sono stati compromessi.

Questo episodio evidenzia perché le Pubbliche Amministrazioni rappresentano un bersaglio privilegiato: il numero di utenti coinvolti è elevato, la sensibilità delle informazioni gestite è altissima e la probabilità che qualcuno cada nella trappola è purtroppo molto concreta.

Altra cosa che non ci si deve dimenticare è quello strumento che permette al nostro dispositivo hardware di funzionare e le applicazioni software di operare: il sistema operativo. Così come ci si prende cura della manutenzione della propria casa quando si decide di rinnovare il cappotto, la porta, il cancello… allo stesso modo anche un sistema operativo necessita di aggiornamenti. Possibilmente, non appena si presenta un nuovo aggiornamento disponibile, sarebbe buona norma occuparsene subito.

Allo stesso modo, così come per la nostra abitazione, nel momento in cui ci rendiamo conto che salta la luce troppo spesso, che la finestra non si chiude più… decidiamo di contattare subito chi di competenza per sistemare ciò che non va. Adottare lo stesso medesimo comportamento per il nostro dispositivo è ciò che di più giusto potremmo fare.

Se notiamo rallentamenti, file mancanti o in aggiunta che non rammentiamo, deve suonare come un campanello d’allarme: avvisiamo il nostro responsabile, facciamoci assistere da qualcuno preparato in materia e comprendiamo la situazione.

CONCLUSIONE

Molto spesso non vengono presi in considerazione aspetti che possono risultare futili, ma nella realtà possono rappresentare un impatto significativo.

l’ACN, con l’intento e aggiungiamo, la speranza di aumentare la consapevolezza in ambito cyber sicurezza, ha disposto il Vademecum delle Buone Pratiche di Cyber Security per i dipendenti delle PP.AA. (https://www.funzionepubblica.gov.it/media/fsnfcmpo/vademecum_cybersecurity-di-base.pdf), che però, per tutto quanto sopra esposto, potrebbe benissimo valere anche nell’ambito privato e domestico.

Non è necessario essere un informatico o un esperto in sistemi digitali, è sufficiente conoscere i pericoli che possono presentarsi all’interno del digitale, pericoli che possono generarsi da comportamenti involontari dovuti alla fretta, inconsapevolezza e disattenzione in un mondo, quello del digitale, sempre connesso e difficilmente parametrizzabile.